Użytkownicy Androida mają problem

22 maja 2015, 12:27Naukowcy z Cambridge University, Laurent Simon i profesor Ross Anderson, przyjrzeli się jednemu z mechanizmowi bezpieczeństwa w Androidzie i odkryli, że zawiera on poważne wady. Wspomniany mechanizm to wbudowana w Androida funkcja resetu urządzenia do ustawień fabrycznych. Okazało się, że wbrew oczekiwaniom, usunięte w ten sposób dane można bez problemu odzyskać

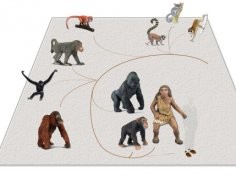

Odkryto bardzo ważne ogniwo łańcucha ewolucji

8 maja 2015, 09:48Pierwsze eukarioty, czyli organizmy zbudowane z komórek posiadających jądro komórkowe z chromosomami, pojawiły się na Ziemi przed 2 miliardami lat. Ich wyewoluowanie było jednym z najważniejszych momentów w historii życia. Teraz naukowcy poinformowali o znalezieniu formy przejściowej, z której pojawiły się eukarioty.

EmDrive działa w próżni

4 maja 2015, 09:20Serwis Spaceflight.com donosi, że naukowcy z należącego do NASA Johnson Space Center przeprowadzili udane testy w próżni relatywistycznego napędu elektromagnetycznego (EmDrive). To już kolejne potwierdzenie, że „niemożliwy” - bo jak twierdzi wielu ekspertów, łamiący prawa fizyki – napęd może działać.

11.000 lat izolacji, a geny lekooporności w mikrobiomie i tak są...

21 kwietnia 2015, 06:24Naukowcy odkryli geny lekooporności w bakteriach przewodu pokarmowego Janomamów z górzystych rejonów południowej Wenezueli, którzy nigdy nie zetknęli się z antybiotykami. Odkrycia sugerują, że bakterie z ludzkiego organizmu dysponowały umiejętnością opierania się lekom na długo przed tym, nim po raz pierwszy zastosowano je do terapii chorób.

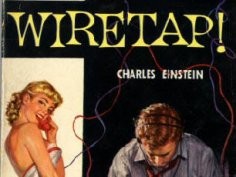

FBI pilnuje tajemnicy Stingraya

23 marca 2015, 13:20FBI prawdopodobnie posiada tajne urządzenie, dzięki któremu może śledzić podejrzanych przestępców. „Stingray” jest ponoć w stanie wymusić na telefonie komórkowym zdradzenie swojej lokalizacji

Złota reguła 1/3 szerokości oka

25 lutego 2015, 11:01Idealna długość rzęs odpowiada jednej trzeciej szerokości oka - twierdzi zespół dr. Davida Hu z Georgia Institute of Technology. Wtedy tworzą one ochronną strefę nieruchomego powietrza. Jeśli są dłuższe, ułatwiają dopływ powietrza nad gałkę oczną, wysuszając ją i narażając na kontakt z zanieczyszczeniami.

Obywatele lepiej chronieni

5 lutego 2015, 10:26Amerykańscy prawodawcy tym razem postanowili chronić prywatność obywateli przed zakusami rządu. Poprawka do ustawy sprzed 30 lat ma uniemożliwić organom ścigania odczytywanie e-maili bez zgody sądu.

Bazodanowy boom w Szwajcarii

28 stycznia 2015, 11:40W przeszłości banki Szwajcarii były symbolem bezpieczeństwa i dyskrecji. W Polsce powstały powiedzenia „mieć coś jak w szwajcarskim banku” czy „pewne jak w szwajcarskim banku”. Te czasy należą jednak do przeszłości

Google operatorem sieci komórkowej?

23 stycznia 2015, 10:43The Information, online'owy magazyn poruszający problemy Doliny Krzemowej, twierdzi, że Google chce zostać operatorem telefonii komórkowej. Reporterzy donoszą, że wyszukiwarkowy koncern w ramach „Project Nova” prowadzi testy własnej wirtualnej sieci komórkowej (MVNO – Mobile Virtual Network Operator)

Źle zabezpieczone sieci komórkowe

29 grudnia 2014, 11:23Tobias Engel, niemiecki ekspert ds. bezpieczeństwa IT, poinformował podczas konferencji Computer Chaos Club, że protokół SS7, wykorzystywany do komunikacji pomiędzy sieciami telefonii komórkowej, jest bardzo słabo zabezpieczony, przez co łatwo można poznać lokalizację konkretnego telefonu. Wystarczy tylko... znać jego numer.